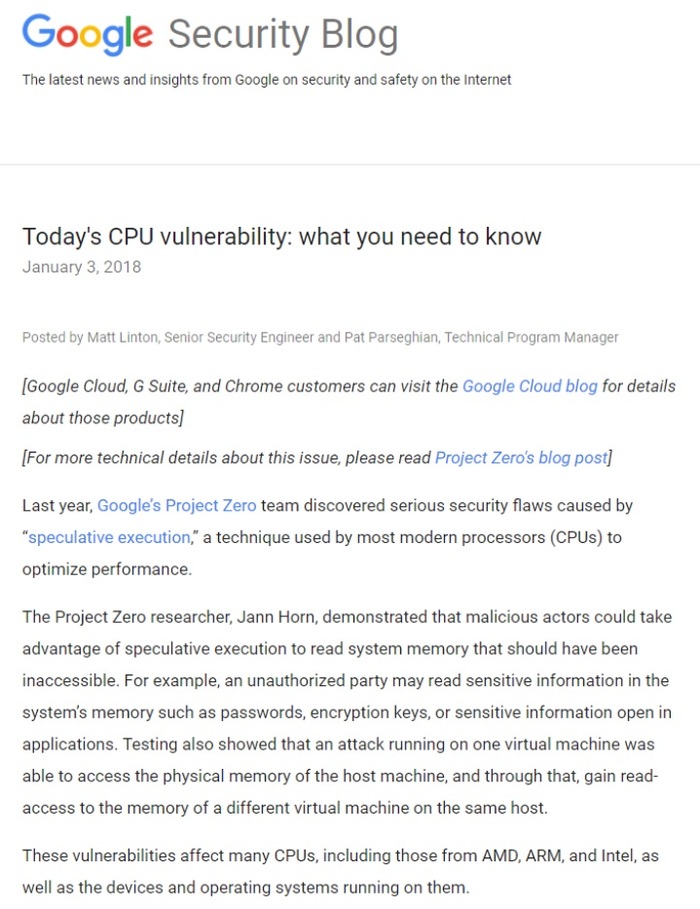

구글, 6개월 전 취약점 CPU 및 운영체제, 소프트웨어 제조사에 전달

|

[중앙뉴스=박주환 기자] 현세대 모든 전자기기를 해킹할 수 있는 프로세서(CPU, AP)의 취약점이 발견돼 6개월 전에 이를 제조사에 전달했음에도 불구하고 그동안 제조사들이 이를 알면서도 쉬쉬하고 있었던 것으로 알려져 파문이 일고 있다.

이번 발견된 취약점은 멜트다운(CVE-2017-5754)과 스펙터(CVE-2017-5753, CVE-2017-5715) 3가지다. 이들 취약점은 1월 3일 구글의 프로젝트 제로 소속 제인 혼 수석연구원과 사이버러스 테크놀러지 및 기술의 그라즈 유니버시티 및 폴 코쳐 박사들이 함께 발견했다.

|

이와 관련, 구글은 자사 보안 블로그에서 이 취약점을 6개월 전에 미리 인텔, AMD, ARM 등 주요 제조사에게 이 취약점를 알려줬다고 밝혔다.

멜트다운, 인텔과 ARM 해당...스펙터, 모든 제품 해당

멜트다운은 인텔과 ARM이 해당하는 문제로 알려져있다. 권한이 부여된 메모리에 권한없는 프로세스 엑세스를(볼 수 있도록) 허용하는 하드웨어적 설계결함이다. 비순차연산(Out-of-Order Execution) 방식으로 동작하는 CPU들이 대상이 된다. 제인 혼 연구원이 밝혀낸 바에 따르면 95년부터 2017년까지 시판된 CPU 전부가 해당된다.

완전히 다른 구조를 택한 AMD제품들과 아이태니엄 계열, 일부 순차연산(In-Order)기반 저사양 아톰기반은 해당되지 않는다.

문제는 스펙터다. 사용자의 운영체제(OS)에 있는 프로그램이 다른 프로그램의 메모리 공간에 있는 임의의 위치에 엑세스할 수 있게 되는 취약점이다. 이 스펙터에는 분기 예측자 취약점(Bounds check bypass)과 분기 예측기의 취약점(Branch Target Injection)을 탑재하고 있는 프로세서는 모두 해당되며 스마트폰에 들어가는 ARM 기반 칩셋과 인텔, AMD 모두를 아울러 위협이 된다.

이 취약점을 통해 커널단의 메모리를 악의적인 프로그램이 다른 사용자의 내용을 '엑세스'할 수 있다는 것이다. 간단히 말하면 키보드로 타이핑하는 내용을 공격자가 볼 수 있다는 것이다. 사용자가 아무리 메신저의 비밀채팅 기능을 사용하거나, 아주 길고 특별한 비밀번호를 쓰더라도 노출될 수 있다.

하지만 분기 예측은 비순차연산과 더불어 지난 10여년 간의 프로세서 성능 향상의 일등 공신이었다. 일각에서는 특히 분기예측을 포기하면 전반적인 프로세서 성능이 지난 10여년 전으로 돌아가게 되는 것이 아니냐는 우려도 있다.

인텔, “인텔만의 문제 아냐”

프로세서를 제조하는 회사들도 즉각 해명에 나섰다. 인텔은 공식 홈페이지를 통해 "해당 이슈는 다른 회사들도 잘 알고 있었으며, 현재까지 알려진 데이터의 변조는 없는 것으로 알고 있다"면서 "이 문제는 하드웨어 결함으로 발생하며, 인텔에만 국한된 문제가 아니다"고 강조했다.

또한 "여러 업체의 CPU와 OS가 해당 보안 이슈를 해결하기 위해 공조하고 있다"며 "성능하락의 폭은 경우에 따라 다르며, 일반적으로 사용하는데는 큰 문제가 없고, 추후 성능은 다시 향상이 될 가능성이 있다"고 밝혔다.

이어 "4일 풀린 업데이트는 임시"라면서 "패치가 안정화되면 공개하려고 했으나, 내용이 공개돼 급하게 진행하게 됐다"고 밝혔다.

AMD, "스펙터로 피해본 사례 아직 없어"

이에 인텔의 경쟁자인 AMD는 공식 홈페이지를 통해 "분기 예측자 취약점은 OS나 소프트웨어 업데이트를 통해 해결할 수 있으며, 분기 예측기 취약점은 AMD 아키텍처에서 구현이나 입증 사례가 보고된 바 없고, 멜트다운은 AMD는 인텔과 비순차 실행 구조가 달라 해당되지 않는다"고 밝혔다.

또한 "AMD는 고객이 인식할 수 없는 하이퍼링크를 클릭하지 않고, 강력한 암호 프로토콜을 따르고, 안전한 네트워크를 사용, 정기적인 소프트웨어 업데이트를 진행하는 등의 안전한 컴퓨팅을 지속적으로 수행할 것을 강력히 권장한다"고 밝혔다.

|

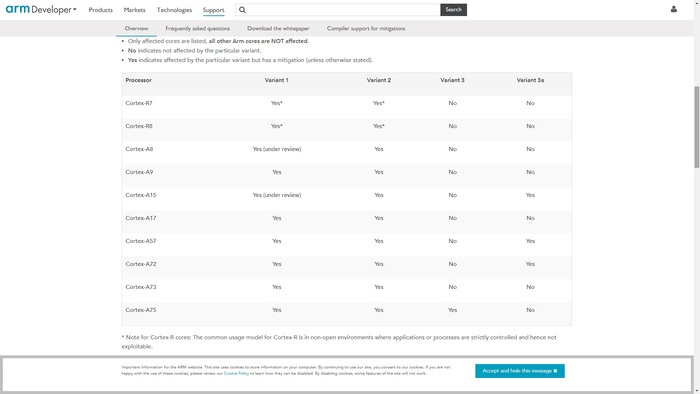

ARM, "최신형 코어텍스A75 멜트다운 인정“

ARM은 공식 홈페이지 개발자 서포트에 자료를 공개했다. ARM도 분기예측을 사용하므로 스펙터 취약점은 현재 시판되는 모든 제품이 해당되며, 극히 제한적인 멜트다운 취약점은 코어텍스A15, 코어텍스A57, 코어텍스A72를 사용한 프로세서에서 발생할 수 있고, 인텔과 동일한 규모의 멜트다운은 최신형 프로세서인 코어텍스A75 에서 발생할 수 있다고 밝혔다.

|

국내업계, “해당없다”...상황 파악 중

4일 출시한 삼성전자의 갤럭시9에 들어갈 엑시노스 9810은 날벼락을 맞았다. 신현수 삼성전자 홍보실 반도체부문 과장은 "엑시노스 9810은 코어텍스A 기반이 아니라 구조가 다르다"면서 "하지만 현재 자세한 내용을 파악중이다"라고 말했다.

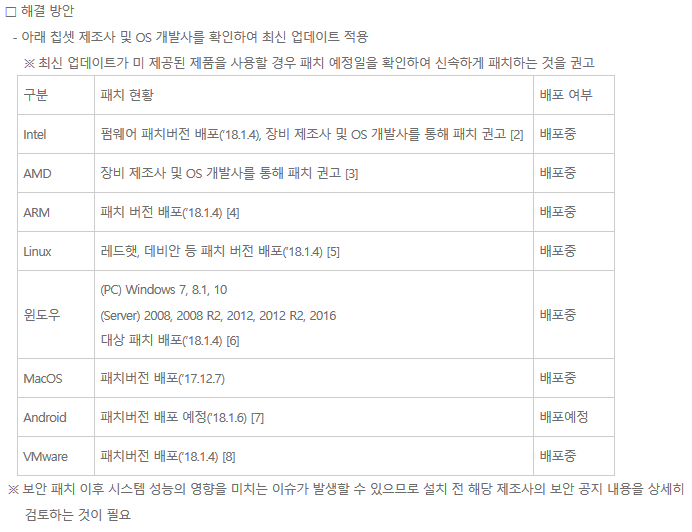

이에 각 운영체제와 소프트웨어, 프로세서 제조사들은 대응에 속도를 내고 있다. 4일에는 인텔, ARM, 리눅스, 윈도우, VMware 에서 패치를 발표했고, 안드로이드는 6일, 맥은 7일 예정이다.

데이터센터·클라우드·게임업계, 피해없지만 사태 예의주시

이에 정부도 진화에 나섰다. 허성욱 과기부 정보보호기획과장은 "재기된 문제로 인해서 실제 보안사고가 보고된 바는 없으며, 사용자들은 4일 주요 OS 업체들이 최신 보안패치를 올렸다. 사용자들은 보안업데이트 하는 것이 중요하다"고 말했다.

한편 데이타센터산업 업계에서는 그리 심각하게 받아들이고 있진 않은 것으로 보인다. 강신구 LG U+ 홍보팀장은 "IDC 사업자가 제공하는 부분은 안정적인 전원공급, 항온, 항습 등 서버를 운용하는데 최적의 환경을 제공하는 서비스다"라면서 "LG U+ IDC 부문과는 직접적인 연관이 없다"고 전했다.

조원강 삼성SDS 홍보실 부장은 "삼성SDS에서는 사이버침해 피해사례는 없다"면서 "좀더 정보를 수집해 검토 후 대응책을 마련할 계획이다"라고 말했다.

송준화 데이터센터협의회 IT기반산업진흥팀장은 "3일부터 이슈에 대해 관련 업체에 문의를 넣고는 있지만 4일까지 명확한 입장은 정리돼있지 않은 상태"라면서 "클라우드와 게임쪽은 영향이 있을 것으로 보이지만 명확하게 어느 면에서 얼마나 성능이 떨어지는지 알 수 없어 공식적인 의견표명은 자제하고 있는 상황이다"고 말했다.

게임을 서비스하고 있는 퍼블링싱 업계도 대응책 마련에 고심하고 있다. 윤영학 라이엇게임즈 홍보실 과장은 "해당 이슈가 게임서비스에 미칠 영향을 예의 주시하고 있는 상황이다"라며 "CPU 의존도가 높은 서버를 선별해서 패치 전과 후의 성능영향을 비교한 다음 대응방침을 정할 계획이다"고 말했다.

김용식 엘엔케이로직코리아 홍보팀 팀장은 "내부적으로 검토 중이다"라면서 "게임개발사 단독으로 해결할 수 있는 문제는 아니라고 생각하고, 당사와 연관된 보안업체 등과 논의해 필요한 조치를 할 계획이다"라고 말했다.

김용훈 게임빌 홍보팀 부장은 "현재 보안팀에서 해당 이슈에 대해 면밀히 살펴보고 있다"전했다. 김헌 블루홀 홍보실장은 "일텔 관련해 영향도 체크를 해봐야 한다"고 전했다.

한편 소비자들도 반발하고 나섰다. 임은경 한국소비자단체협의회 사무총장은 "소비자측면에서는 제조사들이 축소, 은폐를 하면서 소비자들을 속였다는 것에 방점이 있다"면서 "리콜계획 같은 보상책이 있어야 한다"면서 "전제품을 하지는 못하더라도 그에 상응하는 지원책이 있어야 한다"고 말했다.