한국내 북한 인권단체 대표 등에게 소셜 네트워크(SNS)로 은밀히 접근해 해킹 시도

스마트폰 악성앱(APK) ‘킹보리’ 작전과 동일한 위협 배후 ‘금성121’ 소행으로 분석

통합 보안 기업 이스트시큐리티가 7일 대표적인 북한 연계 해킹 그룹으로 알려진 ‘금성121’의 새로운 APT 공격이 발견됐다며 각별한 주의를 당부했다.

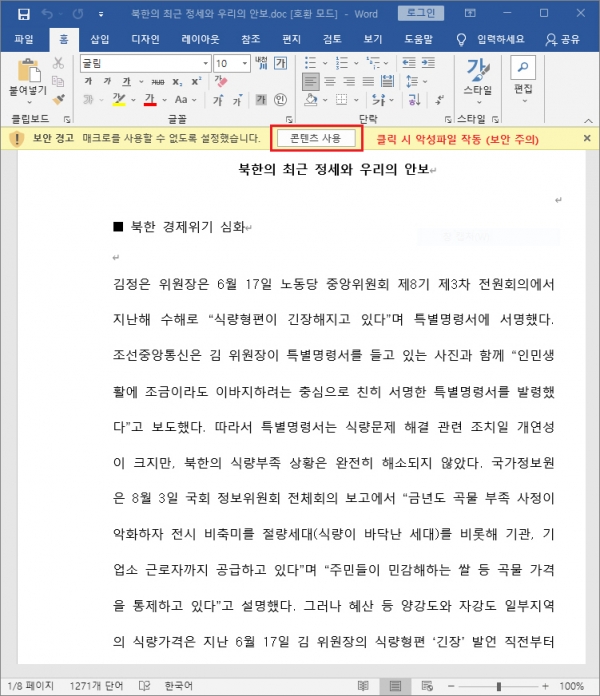

이번 공격은 이메일에 악성 파일을 첨부해 보내는 전형적인 스피어 피싱(Spear Phishing) 공격 기법이 사용됐다. 첨부된 악성 파일은 북한의 최근 정세와 안보 관련 주제의 문서를 가장해 국내 특정 인권단체의 대표를 공격 표적으로 삼았다.

특히 이번 공격은 단순히 메일을 발송하는 것이 아니라 사전에 SNS를 통해 공격 대상과 친분을 만든 뒤 악성 파일을 전달하는 치밀한 수법이 사용된 점에서 주목할만하다.

먼저 공격자는 특정 인물의 SNS 계정을 해킹한 후 친구 관계로 연결된 또 다른 사람을 물색해 추가 공격대상을 선정했다.

이후 공격대상에게 SNS 메신저를 사용해 가벼운 안부 인사와 함께 평소 비슷한 관심사나 가십거리로 대화하며 경계심을 낮추고 친분을 확보했다.

그런 다음 자신이 작성한 최근 북한 정세와 관련된 칼럼에 대해 조언을 구하는 식으로 악성 DOC 문서 파일을 공격대상에게 이메일로 전달하는 수법을 사용했다.

첨부된 문서 파일에는 악성 매크로(Macro) 명령이 삽입돼 있어 메일 수신자가 ‘콘텐츠 사용’을 허용할 경우 예기치 못한 해킹 위협에 노출된다.

이스트시큐리티 시큐리티대응센터(이하 ESRC)의 분석 결과, 이번 공격에 사용된 악성 파일은 작년 3월 위장 탈북 증거를 사칭한 ‘스파이 클라우드’ APT 공격과 매우 유사한 것으로 나타났다. 다만 이번 악성 파일에 삽입된 매크로 함수 중 난독화 루틴이 일부 변경된 것으로 확인됐다.

이 밖에도 코드 내부에서 사이버 무기를 의미하는 ‘Weapon’ 경로가 사용됐으며 ‘bluelight’ 문자열도 여러 차례 발견됐다.

ESRC는 이번 사건의 배후로 북한 연계 해킹 그룹인 일명 ‘금성121’ 조직을 지목했다. 이 조직은 최근 대북 분야 언론매체를 겨냥한 워터링 홀(Watering Hole) 공격과 함께 안드로이드 기반 스마트폰 이용자를 노린 스미싱(Smishing) 공격까지 수행하며 갈수록 거세게 공격 수위를 높여가고 있다.

특히 이 조직이 최근 수행한 안드로이드 기반 스파트폰 스미싱 공격은 악성 APK 앱이 설치되면 저장된 주소록, 문자 메시지, 통화 내역, 위치 정보, 녹음, 사진 파일 등 개인정보가 대거 유출되기 때문에 각별한 주의가 필요하다.

이 같은 방식의 공격에 사용된 악성 앱에서는 ‘kingbori hacker’라는 문자열이 공통적으로 발견되기도 했다.

현재 국내에서 암약하는 대표적인 北 연계 사이버 위협 조직으로는 라자루스(안다리엘), 탈륨(김수키), 금성121(레드아이즈) 등이 있다.

이스트시큐리티 ESRC센터장 문종현 이사는 “금성121 조직은 특정 국회의원을 포함해 유명인사의 휴대폰을 해킹해 개인 정보를 탈취한 바 있고 대북 전문 분야 단체의 홈페이지를 침해하거나 가짜 페이스북 계정 등을 만들어 북한 분야 종사자들을 지속적으로 노리고 있다”며 “특히 모바일이나 이메일로 마치 지인이나 업계 전문가 인척 연락하는 경우가 많아 APK, DOC 문서 등을 보내올 경우 반드시 발신자와 직접 통화해 사실 여부를 확인하고 열람하는 것이 안전하다”고 당부했다.

이스트시큐리티는 새롭게 발견된 악성 파일을 백신 프로그램 알약(ALYac)에서 탐지할 수 있도록 긴급 업데이트를 완료했고 피해 확산 방지를 위한 대응 조치를 관련 부처와 긴밀하게 협력하고 있다.