클라우드플레어, ‘2023 피싱 위협 보고서’ 발간

[중앙뉴스= 이광재 기자] 클라우드플레어가 ‘2023 피싱 위협(Phishing Threats)’ 보고서를 발표했다. 해당 보고서에 따르면 피싱은 여전히 가장 지배적이며 빠르게 증가하고 있는 인터넷 범죄로 주요 원인은 이메일의 보편화와 인적 오류로 인한 보안 위협에 노출로 나타났다.

오늘날 비즈니스 이메일 침해(BEC)로 인한 손실은 무려 500억달러(한화 약 67조원)에 달하는 반면 피싱 공격의 대상은 기업에만 국한되지 않는다. 실제로 피싱은 포춘 500대 기업과 글로벌 기업은 물론 중소기업과 공공 부문에 까지도 영향을 미치고 있다.

이번 보고서에 의하면 정치 조직을 표적으로 하는 이메일 위협이 증가했는데 클라우드플레어는 2022년 미국 중간선거를 앞둔 3개월 동안 자사 이메일 보안 서비스를 통해 약 15만건의 피싱 이메일이 선거 운동 관계자에게 전달되는 것을 차단했다고 전했다.

조직의 규모, 업종 및 분야에 관계없이 피싱 캠페인을 주도하는 위협 행위자는 크게 두 가지 목표를 갖는다. 첫번째는 피해자에게 합법적이며 진정성이 있는 것처럼 보이는 것이고 두 번째 피싱에 참여하거나 클릭하도록 피해자를 설득하는 것이다.

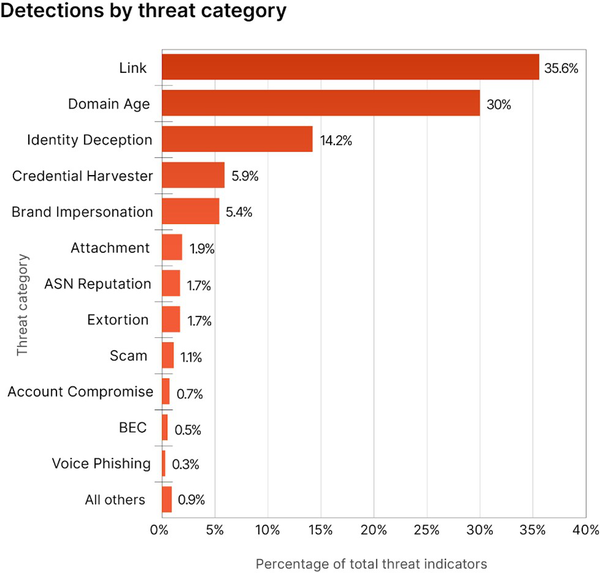

이 같은 목표는 이번 보고서의 주요 결과에서도 분명하게 드러났다. 보고서에 따르면 악성 링크는 가장 흔한 위협 유형으로 감지된 전체 위협의 35.6%를 차지한다. 또 신원 도용 위협이 증가하는 추세로 전체 위협 대비 비중이 전년의 10.3%에서 올해 14.2%(3960만건)로 증가했다.

이와 함께 10억건 이상의 브랜드 사칭 시도가 있었으며 이 과정에서 1000여개의 조직이 사칭 피해를 입었다. 대부분의 시도(51.7%)에서 위협 행위자는 20개의 유명 브랜드 중 하나를 사칭했다.

사칭의 대상이 된 가장 대표적 브랜드는 마이크로소프트(Microsoft)와 같이 널리 신뢰받는 소프트웨어 기업으로 나타났으며 이 밖에 구글(Google), 세일즈포스(Salesforce), 노션(Notion.so) 등이 있다.

뿐만 아니라 감지된 위협의 3분의 1(30%)은 새롭게 등록된 도메인에서 발생했으며 이는 두 번째로 흔한 위협 유형이다. 이메일 인증방식만으로는 위협을 막는데 한계가 있는 것으로 나타났으며 위협적인 메시지의 대부분(89%)은 이메일 보안 인증 기술인 SPF, DKIM 또는 DMARC 인증 확인을 통과한 것으로 드러났다.

클라우드플레어 CEO 매튜 프린스(Matthew Prince)는 “피싱은 마치 인터넷 구석구석에 스며든 전염병과도 같아 신뢰를 악용해 CEO부터 정부 관계자, 그리고 일반 소비자에 이르는 모든 사람을 노린다”며 “특히 이메일 메시지와 악성 링크는 가장 일반적인 인터넷 위협 형태라는 측면에서 일종의 범죄 파트너라고 볼 수 있다. 모든 조직은 그 규모에 관계없이 이메일 보안을 책임지는 제로 트러스트(Zero Trust) 솔루션을 필요로 하고 있으며 이를 간과하는 것은 오늘날의 위협 환경에서 가장 큰 위협 요소에 자신을 노출하는 것 과도 같다”고 설명했다.